No artigo, um invasor pode usar o IPv6 para contornar as proteções de segurança existentes no iPv4, mas não no IPv6. O número de portas abertas nos endereços IPv6 e IPv4 no mesmo host é diferente.

Abaixo está um passo a passo de como realizar a técnica:

- Envia uma solicitação de echo ICMP (ping6 ff02 :: 1% eth0) para o endereço de broadcast (ff02 :: 1), todos os hosts IPv6 na rede local responderão.

- Envia uma solicitação ARP para todos os hosts IPv4 na rede local.

- Executa uma verificação de porta de todos os hosts IPv4 e IPv6 que estão ativos na rede local.

- Corresponde o endereço IPv6 ao endereço IPv4 com base nas informações do endereço MAC.

- Verifica se a varredura no endereço IPv6 no host retorna mais portas abertas que o endereço IPv4 no mesmo host e gera a diferença nas portas (se houver).

Foi escrito um script simples para automatizar essas etapas.

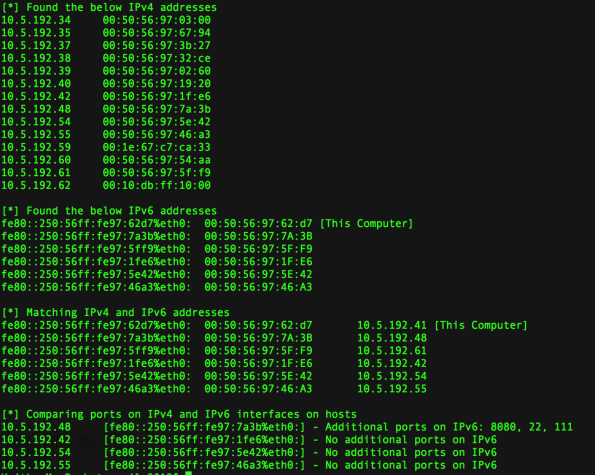

Abaixo está print da ferramenta em execução:

Na captura de tela abaixo (nas últimas linhas), as portas TCP 22, 111 e 8080 eram acessíveis na interface IPv6 do host (10.5.192.48 | fe80 :: 250: 56ff: fe97: 7a3b), mas não na interface IPv4.

O próximo passo seria mostrar os serviços em execução na interface IPv6, testar contas padrão ou fracas (SSH), procurar vulnerabilidades e assim por diante.

Link da ferramenta: https://github.com/milo2012/ipv4Bypass

Abaixo estão alguns artigos originais e relacionados:

https://www.trustwave.com/Resources/SpiderLabs-Blog/Using-IPv6-to-Bypass-Security/

https://www.darkreading.com/vulnerabilities—threats/weaponizing-ipv6-to-bypass-ipv4-security-/a/d-id/1331993

https://milo2012.wordpress.com/2018/06/22/using-ipv6-to-bypass-security-tool/

Nenhum comentário:

Postar um comentário